Posture Control (ZPC)

IdP設定の追加

Zscalerポスチャ コントロール(ZPC)でのIDプロバイダー(IdP)の追加は、SAMLシングル サインオン(SSO)を設定するときに完了する必要があるタスクの1つです。IdP構成を設定すると、組織の特定のテナントのすべてのユーザーがSSOを使用してログインできます。

1つのテナントに追加できるIdP設定は1つだけです。1つのIdPを構成した後、IdP構成を追加するオプションはアイデンティティ プロバイダーのページに表示されません。

前提条件

管理者権限を持つユーザーは、IdP設定を追加または管理できます。IdPの設定に進む前に、まず組織のSSO用にSAMLを設定する必要があります。

IdP設定の追加

IdP設定を追加するには、次の手順を実行します。

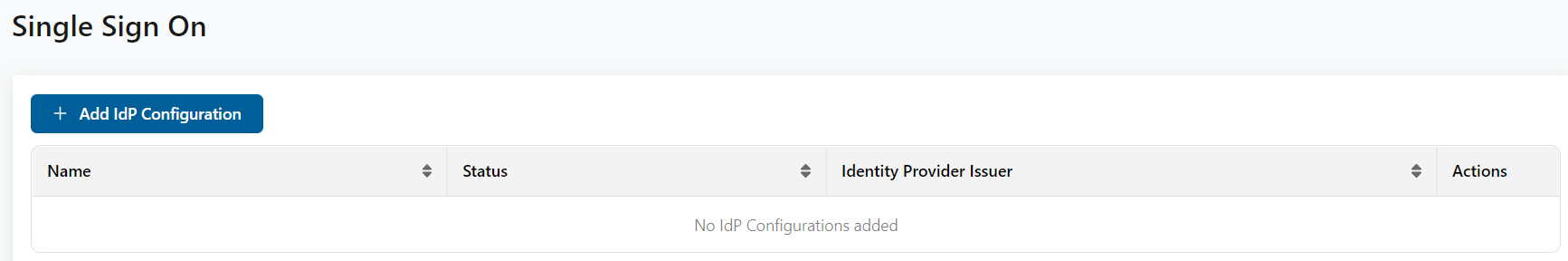

- [管理]>[シングル サイン オン]の順にアクセスします。

- [シングル サイン オン]のページで、[IdP構成の追加]をクリックします。

- [IdP設定の追加]ウィンドウで、次の手順を実行します。

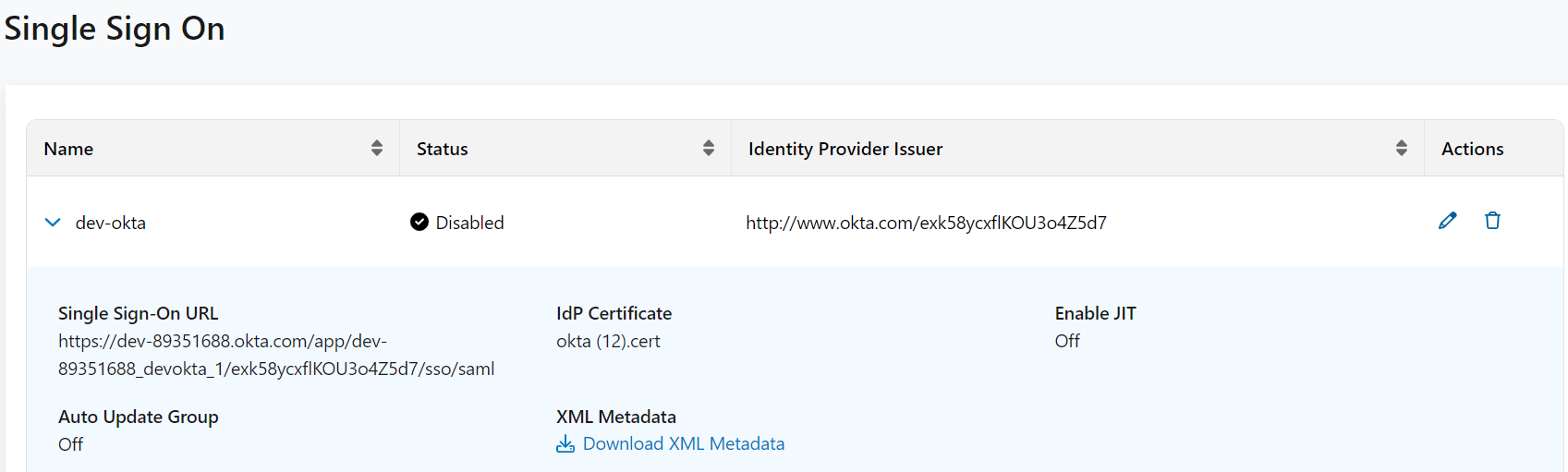

- [名前]:IdPの一意の名前を入力します。

- [アイデンティティ プロバイダー発行者]:SAMLの構成中に取得したIdPの一意の値を入力します。

- [シングル サインオンURL]:認証のためにユーザーが送信されるSAMLポータルのSSO URLを入力します。この情報は、IdPのXMLメタデータにあるか、SAMLの設定中に取得されます。

[シングル サインオン]:デフォルトでは、指定したテナント内のすべてのユーザーに対してSSOが有効になっています。

SSOが有効な場合、指定したテナントに属するすべてのユーザーはSSOを介してのみログインでき、このオプションが無効になっているため、ローカル認証方式を使用してログインすることはできません。SSOが無効になっている場合、すべてのユーザーにパスワードをリセットし、ローカル認証方法でログインするためのメールが届きます。ただし、デフォルトのスーパー管理者は、SSOまたはローカル認証を使用してZPC Admin Portalにログインできます。

- [IdP証明書]:IdPのデジタル署名の検証に使用されるIdP証明書をアップロードします。これは、IdPからダウンロードした証明書です。詳細は、SAMLの構成を参照してください。

- [XMLメタデータ]:これをクリックすると、SAMLの構成に必要なXMLメタデータがダウンロードされます。

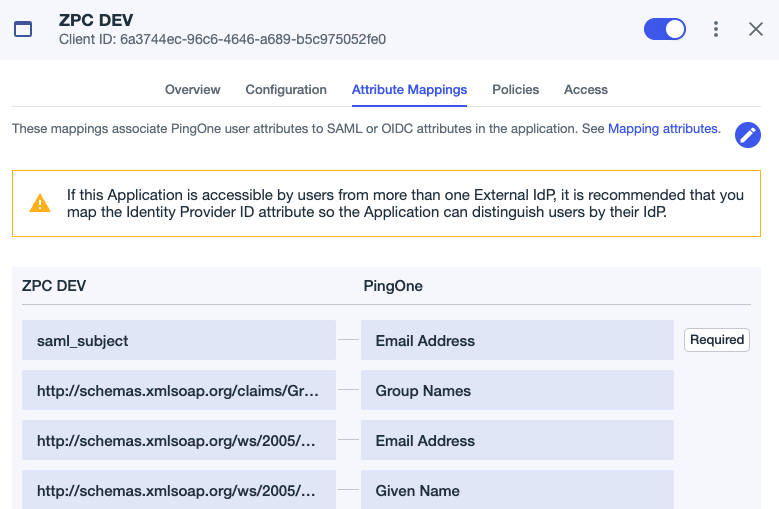

[JITを有効にする]:ジャストインタイム(JIT)プロビジョニングを有効にし、ZPCがIdPからユーザー情報を自動的に取得し、ZPCでユーザーをプロビジョニングできるようにする場合に選択します。

- JITは、IDPによって開始されたSSO経由でログインした場合にのみ機能します。

- JITプロビジョニングを有効にする場合は、最初にZPC Admin Portalにグループを作成し、[SSO]オプションを有効にしてください。次に、IdPで同じグループ属性を設定し、このグループにユーザーを割り当てます。この属性は、ZPCがIdPにマッピングされているのと同じグループを呼び出すために必須です。ユーザーが複数のグループに属している場合は、ユーザーがSSOを使用してZPCにログインできるように、ZPCに同じ名前のグループを少なくとも1つ作成する必要があります。詳細は、「グループの追加」を参照してください。

次の手順に従って、グループ属性を設定します。

- Okta

- Oktaポータルにログインします。

- 左側のナビゲーション メニューで、[アプリケーション]>[アプリケーション]を選択し、リストからZPCアプリケーションを選択します。

- [一般]タブをクリックします。

- [SAML設定]までスクロールして下がり、[編集]をクリックします。

- [グループ属性ステートメント(オプション)]で、グループ属性をSAMLアサーションに追加できます。

- [名前]: ZPC Admin Portalで作成したグループの名前を入力します。

- [(オプション)名前の形式]:URI参照を選択します。

- [フィルター]:名前の形式を選択した場合は、ドロップダウン リストから必要な値(Starts with, Equals, Contains, Matches regex)を選択します。この値は、Okta GroupNameの値に一致するために使用され、SAMLアサーションに追加されます。

- [次へ]をクリックします。

- 完了 をクリックします。

詳細は、「Oktaのドキュメント」を参照してください。

閉じる - OneLogin

詳細は、「OneLoginのドキュメント」を参照してください。

閉じる - Ping One

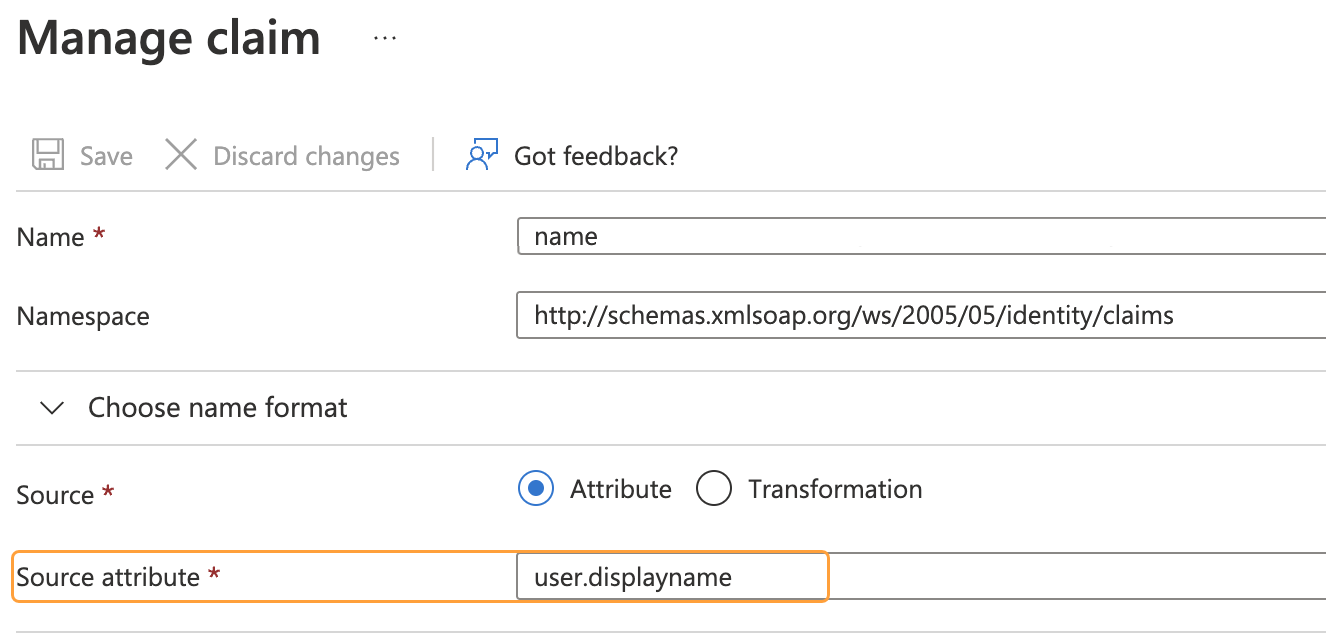

- Microsoft Entra ID

- Azureポータルにログインします。

- エンタープライズ アプリケーションを選択します。

- 左側のナビゲーション メニューで、[シングル サインオン]>[ シングル サインオンのセットアップ]を選択します。

[属性と要求]セクションの[編集]をクリックし、次の値を更新します。

- [名前]:

nameと入力します。 - [名前空間]:このフィールドは、選択した識別子に基づいて自動的に入力されます。フィールドが空の場合は、次の値を入力します。

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/ - [ソース属性]:

user.displaynameと入力します。

- [名前]:

- 保存 をクリックします。

- 次に、[グループ請求の追加]をクリックします。

- [グループ要求]ページで、[アプリケーションに割り当てられたグループ]オプションを選択します。

[ソース属性]ドロップダウン メニューから、[クラウド専用グループの表示名]を選択します。

Microsoft Entra ID Connect同期サービスを介してオンプレミスのActive Directoryからグループとユーザーを同期する場合は、ドロップダウン メニューから[SAMAccountName]を選択します。

[詳細オプション]で、[グループ ドメインの名前をカスタマイズする]チェック ボックスをオンにします。

- [名前]に

Groupを入力します。 - [名前空間]に

http://schemas.xmlsoap.org/claimsと入力します。

- [名前]に

- 保存 をクリックします。

詳細は、「Microsoftのドキュメント」を参照してください。

閉じる

[IdPに基づいてグループを自動更新]:これを選択すると、IdP からのユーザーおよびユーザーのグループ情報の自動更新が許可されます。

自動更新が選択されている場合、ユーザーに関連付けられているデフォルトのグループ(デフォルトの管理者とデフォルトの読み取り専用)は影響を受けません。

保存 をクリックします。

IdPが設定され、[シングル サイン オン]のページに詳細が表示されます。

ユーザーがZPC Admin Portalにログインしようとすると、シングル サインオンのためにIdPポータルに誘導されます。