デセプション

Palo Alto Networks用の封じ込め構成ガイド

この構成ガイドでは、前提条件と、Zscaler デセプションをPalo Alto Networksと統合して、検出された攻撃者を封じ込めて隔離する方法について説明します。

前提条件

ポート443のHTTPSでPalo Alto NetworksプラットフォームからZscaler デセプションの管理ポータルへのネットワーク接続があることを確認します。

Palo Alto Networksとの封じ込め統合の設定

Palo Alto Networksとの封じ込め統合を設定するには、以下の手順を実行します。

- ステップ1:デセプションとPalo Alto Networksとの封じ込め統合を設定する

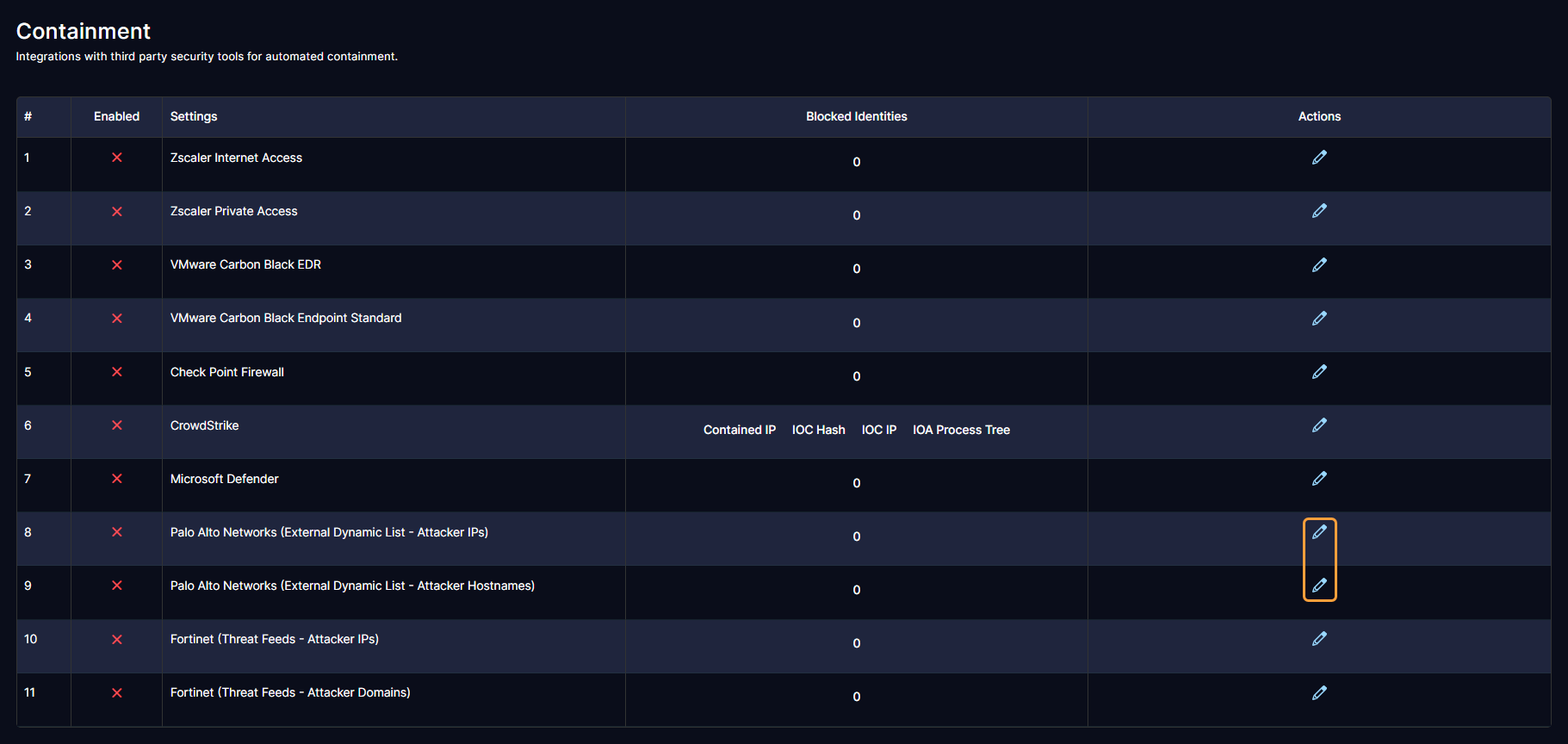

- [オーケストレーション]>[封じ込め]に移動します。

テーブルで、[Palo Alto Networks(外部動的リスト—攻撃者IP)]または[Palo Alto Networks(外部動的リスト—攻撃者ホスト名)]を選択し、[編集]アイコンをクリックします。

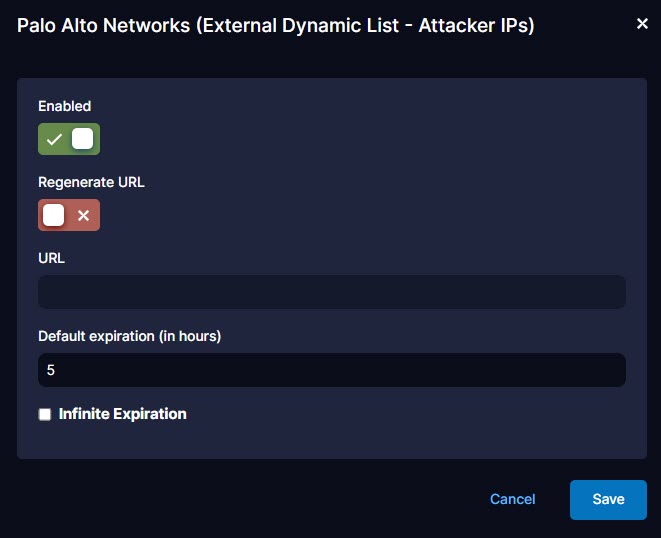

[Palo Alto Networks]の設定ウィンドウで次の操作を行います。

- 有効:封じ込めを有効にする場合に選択します。

[デフォルトの有効期限(時間)]:有効期限を時間単位で入力します。IPアドレスまたはホスト名は、指定された時間数だけ封じ込めリストに保持されます。

IPアドレスまたはホスト名を手動でリストから削除しない限り、封じ込めリストに永久に保持する場合は、[無限の有効期限]のチェックボックスを選択します。

保存 をクリックします。

構成を保存すると、デセプションでURLが生成されます。

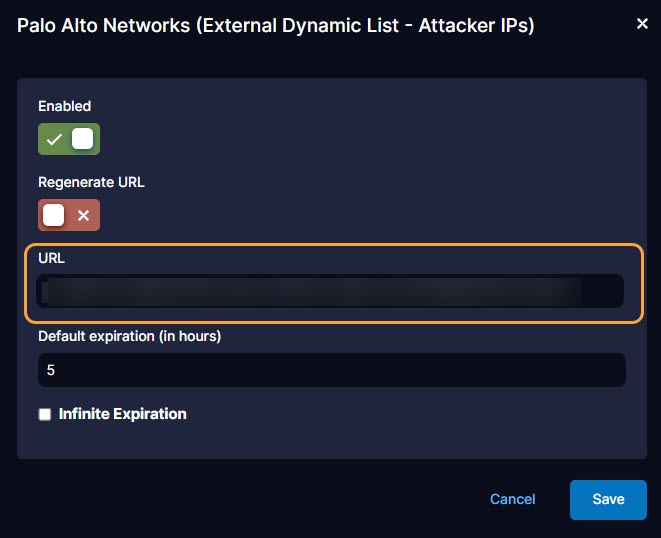

- [封じ込め]のページで、構成したPalo Alto Networksソリューションを見つけ、[編集]アイコンをもう一度クリックします。

[Palo Alto Networks]の設定ウィンドウで、[URL]をコピーします。

- Palo Alto Networksで外部脅威フィードを構成し、前のステップでコピーしたURLをフィードにポイントして、封じ込め統合を完了します。Palo Alto Networksで脅威フィードを設定するときに、攻撃者IPを使用している場合は[IPリスト]を選択し、攻撃者のホスト名バージョンの統合を使用している場合は[ドメインリスト]を選択します。

- ステップ2:オーケストレーション ルールを設定するか、検出された攻撃者を封じ込めるためのアクションを実行する

検出された攻撃者は、オーケストレーション ルールを作成することによって自動的に封じ込めるか、調査ページからアクションを実行して手動で封じ込めることができます。

- ルールの作成

- [オーケストレーション] > [ルール]に移動します。

[ルールの追加]をクリックします。

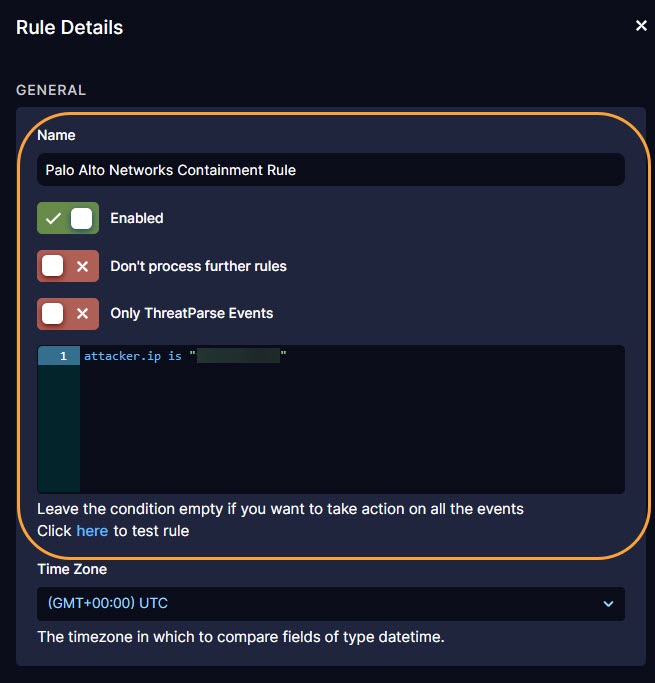

- [ルールの詳細]ウィンドウで、次の操作を行います。

- ルールの名前を入力します。

- [有効]を選択します。

クエリと条件を使用してルールを作成し、攻撃者の封じ込めを自動化します。

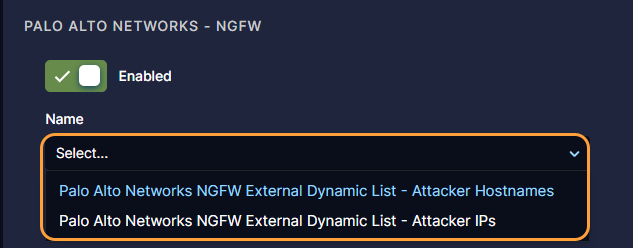

[対応]>[Palo Alto Networks - NGFW]で次の操作を行います。

- [有効]を選択します。

- [名前]ドロップダウン メニューから[Palo Alto Networks NGFW外部動的リスト—攻撃者IP]または[Palo Alto Networks NGFW外部動的リスト—攻撃者ホスト名]を選択します。

保存 をクリックします。

攻撃者は、ルールがトリガーされたときに設定された条件に従って、Palo Alto Networksによって封じ込められます。

- 調査ページからアクションを実行します。

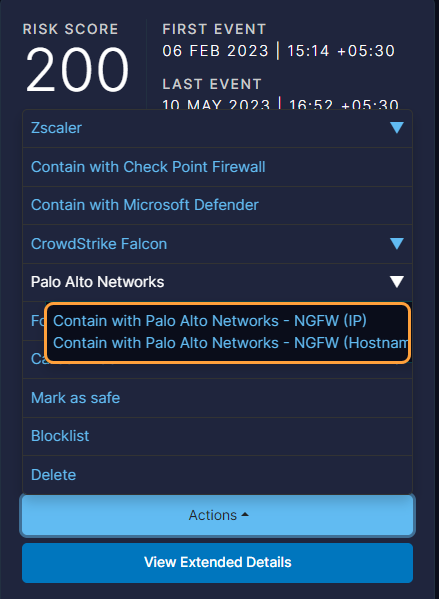

[調査]ページで、アラート グラフの攻撃アイコンをクリックします。

攻撃者の詳細ウィンドウが開きます。

[アクション]をクリックします。

脅威を修復するために実行できるアクションのリストが表示されます。

[Palo Alto Networks]ドロップダウン メニューをクリックし、統合に応じて[Palo Alto Networks - NGFW (IP)で封じ込める]または[Palo Alto Networks - NGFW (ホスト名)で封じ込める]を選択します。

- 確認ウィンドウで、[OK]をクリックします。

- ルールの作成

検出された攻撃者を封じ込めた後、攻撃者の詳細を表示できます。

![[調査]ページの[攻撃者の詳細]ペイン [調査]ページの[攻撃者の詳細]ペイン](/downloads/deception/orchestrate/containment-integrations/zscaler-deception-and-palo-alto-networks-deployment-guide/zscaler-deception-palo-alto-nw-containment-action-menu-investigate.png?1665571501)